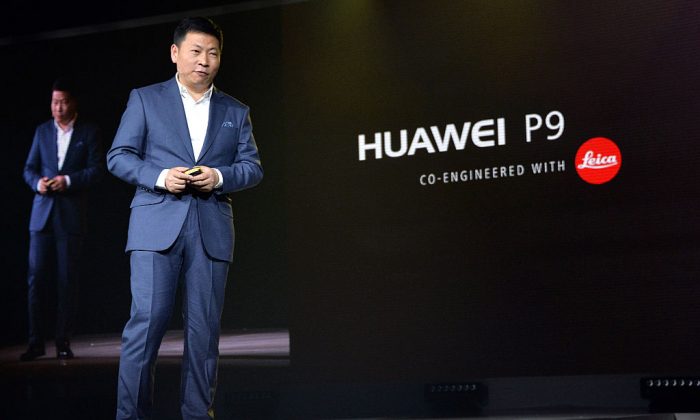

La Huawei ha recentemente presentato il suo nuovo smartphone P9; su Wired è apparso subito un titolo a caratteri cubitali: «Huawei ha copiato l’iPhone fino all’ultima vite».

Casi simili non sono una novità quando si tratta di aziende tecnologiche cinesi. Epoch Times nel 2014 aveva per esempio osservato che la società cinese Xiaomi stava costruendo il suo marchio copiando per intero Apple, arrivando persino a imitare l’abbigliamento di Steve Jobs durante le presentazioni dei loro prodotti.

Tuttavia, i recenti sviluppi evidenziano una questione importante. Solo pochi mesi fa, i leader degli Stati Uniti erano irremovibili nel fermare gli attacchi informatici del regime cinese che rubavano informazioni a società statunitensi. Questo ha portato all’accordo del 25 settembre 2015, che ha imposto la cessazione degli attacchi informatici a scopo di furto economico; l’annuncio è stato dato dal presidente Barack Obama e dal leader cinese Xi Jinping: «Abbiamo concordato che né gli Stati Uniti né il governo cinese effettueranno o sosterranno il furto della proprietà intellettuale attraverso il mezzo informatico, compresi i segreti commerciali o altre informazioni di vendita riservate per ottenere un vantaggio negli affari», aveva dichiarato Obama.

L’efficacia di questo accordo ha generato opinioni differenti. Per esempio, una puntata del 17 gennaio di 60 Minutes (programma di attualità in onda su Cbs news) ha fatto notare che il giorno dopo l’annuncio, gli attacchi informatici cinesi nei confronti di imprese americane sono continuati, come se nulla fosse (la società Cybersecurity FireEye sostiene che l’accordo può comunque ridurre il numero di attacchi alle aziende statunitensi, ma altri esperti informatici non concordano).

In realtà, il problema chiave dell’accordo è che mira esclusivamente ad attacchi informatici che sottraggano informazioni economiche, e che si rivolge solo al furto economico condotto attraverso metodi informatici; in altre parole, non fa nulla per fermare gli attacchi informatici utilizzati per raccolta di informazioni. Questo significa per esempio che gli attacchi informatici cinesi all’Ufficio di Gestione del Personale americano – un furto di 21,5 milioni di documenti riguardanti i dipendenti federali, attuali ed ex, degli Stati Uniti – non rientrano nei termini dell’accordo.

Inoltre, la trattativa non fa nulla per fermare il furto economico che sfrutta metodi diversi dallo spionaggio industriale. E questa è un’altra questione altrettanto importante: spesso in questo tipo di attacchi informatici, non si tiene infatti conto del fatto che l’attività virtuale è solo uno dei tanti strumenti che il regime cinese impiega per appropriarsi indebitamente di informazioni, e che questi strumenti sono a loro volta delle estensioni di un sistema diretto dalla politica del regime.

Il regime cinese fa ancora molto affidamento a spie convenzionali per rubare informazioni. Lo scorso aprile, in tre settimane si sono verificati quattro casi di presunte spie cinesi che rubavano informazioni agli Stati Uniti.

Anche questo mese, si è già verificato un caso di una sospetta spia cinese: un ex fornitore dell’esercito americano è stato condannato a sei mesi agli arresti domiciliari per aver mentito sul nullaosta di sicurezza, nascondendo che aveva in precedenza prestato servizio nell’Esercito di Liberazione del Popolo. Questa persona ha anche violato i protocolli di sicurezza, collegando una penna usb a un computer connesso alla rete dell’esercito per poi cercare di coprire le sue tracce.

Il Partito Comunista cinese possiede un vasto sistema organizzato allo scopo di rubare informazioni agli Stati Uniti e alle imprese statunitensi: tra i tanti metodi figurano l’uso di un’articolata rete di studenti-spie, collaborazioni nella ricerca accademica, organizzazioni di copertura (comprese le associazioni di migranti cinesi), partnership commerciali nel settore della ricerca e inviti in Cina a esperti stranieri su temi chiave per fornire consulenza di ricerca.

Esistono poi i cosiddetti ‘mercati grigi’, luoghi in cui le fabbriche cinesi producono merci estere per poi semplicemente aggiungere cicli di produzione supplementari: lo scopo è creare e vendere i prodotti per conto proprio.

Fermare gli attacchi informatici non porrà fine al problema. Per il regime cinese i metodi informatici?? sono certamente un comodo mezzo per rubare prodotti e progetti, ma ancora una volta, il regime ha molti altri strumenti a sua disposizione.

Si può pensare che gli attacchi informatici siano solo come la testa di un’idra; è possibile tagliarla, ma al suo posto cresceranno due teste. Se lo spionaggio informatico sarà il fattore rimosso dall’equazione del furto economico, allora il regime cinese troverà semplicemente altri mezzi più efficaci.

Eppure, proprio come la mitica idra, il metodo per fermare questo sistema esiste: andare dritto al centro e smettere di affannarsi ai margini. Il cuore di questi programmi sono infatti le politiche interne del regime cinese e le sue strutture, che rubano e copiano tecnologia straniera. Per fare qualche nome, le sue politiche per il furto economico comprendono il Progetto 863, il Programma Torcia, il Programma 973 e il Programma 211; possiedono anche un vasto sistema di centri pensati per decodificare la tecnologia rubata, noti come i Centri nazionali di Trasferimento tecnologico o le Organizzazioni nazionali di Dimostrazione.

Considerati i recenti sforzi degli Stati Uniti per fermare il furto economico del regime cinese, la questione non dovrebbe attenere la cessazione degli attacchi informatici. La domanda è piuttosto se il regime cinese abbia abbandonato la sua politica di furto, e se abbia chiuso le sue strutture che copiano tecnologia rubata. Per ora, la risposta a entrambe queste domande è no.

Per saperne di più:

- La vera origine degli attacchi informatici del regime cinese

- ESCLUSIVO: Come gli hacker e le spie alimentano la crescita della Cina

- Enorme network cinese di unità militari segrete sta attaccando gli Usa quotidianamente

- Spionaggio economico, sottratti 300 miliardi all’anno agli Usa

- Spionaggio, Stati Uniti ‘assediati’ dalle spie cinesi

Articolo in inglese: ‘Agreement on Cyberattacks Will Not Stop China’s Economic Theft‘